#b67d78 (~серо-красный)

Содержание:

Основная информация

ID

263376399

Можно редактировать:

нет

Можно скрыть настройками приватности:

нет

Уникальный идентификатор пользователя, определяется при регистрации ВКонтакте.

Домен

id263376399

Можно редактировать:

да

Обязательно к заполнению:

нет

Можно скрыть настройками приватности:

нет

Домен служит для установки красивой запоминающейся ссылки на страницу пользователя ВКонтакте.

Имя

Фузи

Можно редактировать:

да

Обязательно к заполнению:

да

Можно скрыть настройками приватности:

нет

Фамилия

Вузи

Можно редактировать:

да

Обязательно к заполнению:

да

Можно скрыть настройками приватности:

нет

Отчество

не указано

Можно редактировать:

нет

Обязательно к заполнению:

нет

Можно скрыть настройками приватности:

нет

ВКонтакте больше нельзя редактировать отчество для пользователей, у которых оно не было указано ранее.

Пол

мужской

Можно редактировать:

да

Обязательно к заполнению:

да

Можно скрыть настройками приватности:

нет

Дата рождения

скрыта или не указана

Можно редактировать:

да

Обязательно к заполнению:

да

Можно скрыть настройками приватности:

да

ВКонтакте присутсвует возможность скрыть дату рождения полностью или частично (при этом будут отображены только день и месяц рождения).

Запуск продукта «Форсайт. Мобильная платформа»

Выполните скрипты в следующем порядке в директории fmp_k8s_v:

-

create-rbds.sh.Скрипт создает и подготавливает

тома для приложения fmp в Ceph (используется в случае наличия

Ceph); -

fmp_k8s_storage_inst.sh.

Скрипт выполняется при использовании распределённого файлового

хранилища Ceph. Ранее в статье было показано, как настроить Ceph-кластер; -

Перейдите в директорию volumes. Откройте на редактирование

скрипт set_my_monitors.sh и замените в нём IP-адреса на адреса

ваших узлов с ролью Ceph Monitor в строках:

export mon1=’192.1.1.1′

export mon2=’192.1.1.2′

export mon3=’192.1.1.3′

-

В директории volumes выполните скрипт set_my_monitors.sh;

-

Вернитесь в директорию выше;

-

fmp_k8s_volumes_inst.sh.

Скрипт создает и подготавливает тома для использования приложением

fmp;

-

fmp_k8s_configmap_inst.sh.

Скрипт создает карту переменных;

-

fmp_k8s_services_inst.sh.

Скрипт настраивает сервисы для взаимодействия компонентов приложения

fmp между собой;

-

fmp_k8s_deployments_inst.sh.

Скрипт настраивает условия для запуска компонентов приложения

fmp;

-

Init pod. При первом

запуске происходит инициализация внутренних сервисов ФМП, это

требует запуска отдельного Init pod. Как только Init pod выполнит

все необходимые процедуры, он переходит в состояние Succeeded.

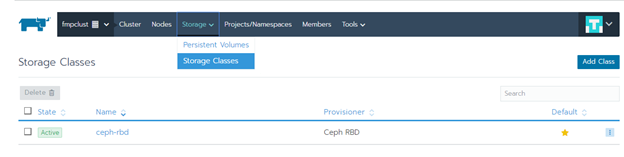

Вернитесь к веб-интерфейсу и убедитесь, что все необходимые объекты

созданы, а контейнеры приложения запущены без ошибок:

-

Проверьте наличие подключённого хранилища. Перейдите в раздел

«Storage > Storage Classes»:

-

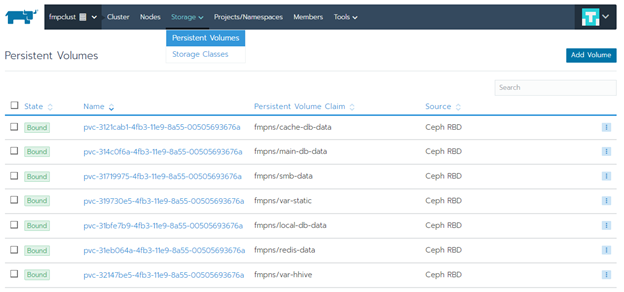

Проверьте наличие созданных Persistent Volumes. Перейдите

в раздел «Storage > Persistent

Volumes»:

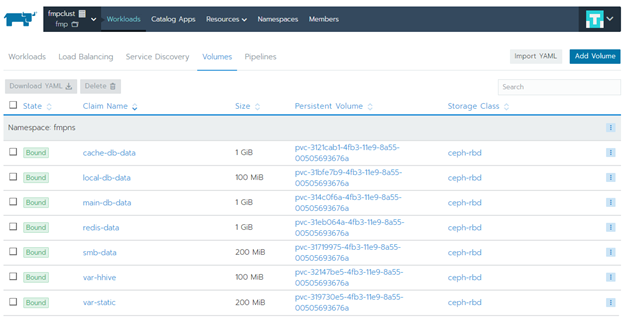

Затем выберите приложение fmp и перейдите

в раздел «Workbooks» на вкладку

«Volumes»:

-

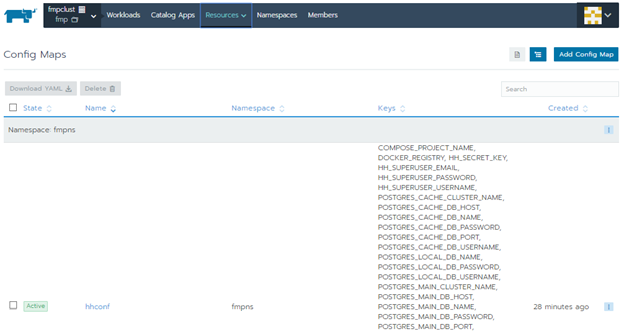

Проверьте наличие Config Maps — списка загруженных

переменных. Перейдите в раздел «Resources»:

-

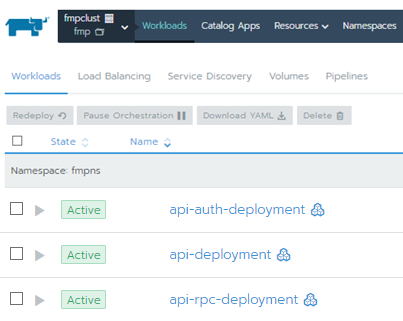

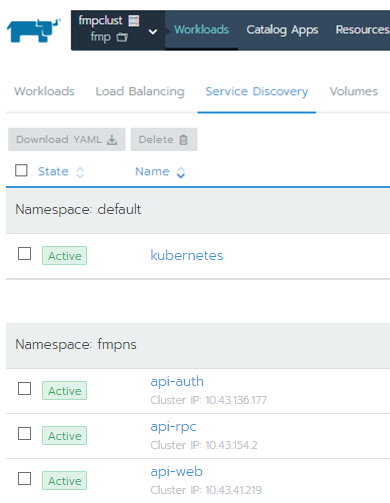

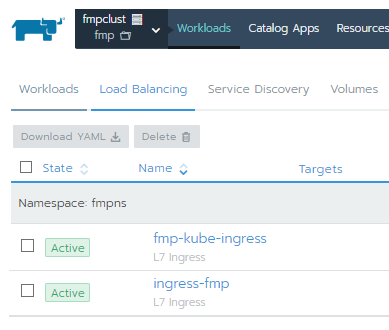

Перейдите в раздел «Workbooks»

и убедитесь, что создались элементы на вкладках:

Workloads:

Service Discovery:

Load Balancing успешно перешёл в состояние Active:

В результате будет подготовлен и развёрнут отказоустойчивый кластер

и приложение «Форсайт. Мобильная платформа».

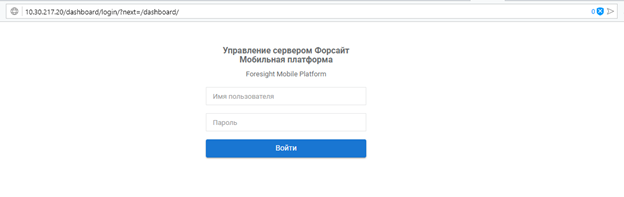

Откройте браузер и перейдите по IP-адресу ,

который был указан при настройке HAProxy. Будет открыта страница авторизации

в приложении «Форсайт. Мобильная платформа»:

Перечень портов, используемых для работы кластера

Порты, используемые Kubernetes для функционирования главных узлов

кластера, приведены в следующей таблице:

| Протокол | Направление | Диапазон портов | Назначение | Использование |

|

TCP |

inbound |

6443 | Kubernetes API server | all |

|

TCP |

inbound |

2379-2380 | etcd server client API | kube-apiserver, etcd |

|

TCP |

inbound |

10250 | kubelet API | self, сontrol plane |

|

TCP |

inbound |

10251 | kube-scheduler | self |

|

TCP |

inbound |

10252 | kube-controller-manager | self |

Порты, используемые Kubernetes для функционирования рабочих узлов

кластера, приведены в следующей таблице:

| Протокол | Направление | Диапазон портов | Назначение | Использование |

|

TCP |

inbound |

10250 |

kubelet API |

self, сontrol plane |

|

TCP |

inbound |

30000-32767 |

nodePort Services |

all |

RKE (Rancher Kebernetes Engine) узел — Порты для исходящих соединений

приведены в следующей таблице:

| Протокол | Источник | Диапазон портов | Назначение |

Описание |

|

TCP |

RKE-узел |

22 |

все узлы, указанные в файле конфигурации кластера |

настройка узлов через SSH, выполняемая RKE |

|

TCP |

RKE -узел |

6443 |

управляющие узлы |

Kubernetes API server |

Примечание.

В данной статье роли главных узлов и etcd-узлов объединены.

Порты для входящих соединений управляющих узлов приведены в следующей

таблице:

| Протокол | Источник | Диапазон портов |

Описание |

|

TCP |

any that consumes Ingress services | 80 | ingress controller (HTTP) |

|

TCP |

any that consumes Ingress services | 443 | ingress controller (HTTPS) |

|

TCP |

rancher nodes | 2376 | Docker daemon TLS port used by Docker Machine (only needed when using Node Driver/Templates) |

|

TCP |

etcd nodes; control plane nodes; worker nodes |

6443 | Kubernetes API server |

|

UDP |

etcd nodes; |

8472 | canal/flannel VXLAN overlay networking |

|

TCP |

control plane node itself (local traffic, not across nodes) | 9099 | canal/flannel livenessProbe/readinessProbe |

|

TCP |

control plane nodes | 10250 | kubelet |

|

TCP |

control plane node itself (local traffic, not across nodes) | 10254 | ingress controller livenessProbe/readinessProbe |

|

TCP/UDP |

any source that consumes NodePort services | 30000-32767 | NodePort port range |

Порты для исходящих соединений управляющих узлов приведены в следующей

таблице:

| Протокол | Назначение | Диапазон портов |

Описание |

|

TCP |

rancher nodes | 443 | rancher agent |

|

TCP |

etcd nodes | 2379 | etcd client requests |

|

TCP |

etcd nodes | 2380 | etcd peer communication |

|

UDP |

etcd nodes; control plane nodes; worker nodes |

8472 | canal/flannel VXLAN overlay networking |

|

TCP |

control plane node itself (local traffic, not across nodes) | 9099 | canal/flannel livenessProbe/readinessProbe |

|

TCP |

etcd nodes; control plane nodes; worker nodes |

10250 | kubelet |

|

TCP |

control plane node itself (local traffic, not across nodes) | 10254 | ingress controller livenessProbe/readinessProbe |

Порты для входящих соединений рабочих узлов приведены в следующей

таблице:

| Протокол | Источник | Диапазон портов |

Описание |

|

TCP |

any network that you want to be able to remotely access |

22 | remote access over SSH |

|

TCP |

any that consumes Ingress services | 80 | ingress controller (HTTP) |

|

TCP |

any that consumes Ingress services | 443 | ingress controller (HTTPS) |

|

TCP |

rancher nodes | 2376 | Docker daemon TLS port used by Docker Machine (only needed when using Node Driver/Templates) |

|

UDP |

etcd nodes; |

8472 | canal/flannel VXLAN overlay networking |

|

TCP |

worker node itself (local traffic, not across nodes) | 9099 | canal/flannel livenessProbe/readinessProbe |

|

TCP |

control plane nodes | 10250 | kubelet |

|

TCP |

worker node itself (local traffic, not across nodes) | 10254 | ingress controller livenessProbe/readinessProbe |

|

TCP/UDP |

any source that consumes NodePort services | 30000-32767 | NodePort port range |

Порты для исходящих соединений рабочих узлов приведены в следующей

таблице:

| Протокол | Назначение | Диапазон портов |

Описание |

|

TCP |

rancher nodes | 443 | rancher agent |

|

TCP |

control plane nodes |

6443 |

Kubernetes API server |

|

UDP |

etcd nodes; control plane nodes; worker nodes |

8472 |

canal/flannel VXLAN overlay networking |

|

TCP |

worker node itself (local traffic, not across nodes) |

9099 |

canal/flannel livenessProbe/readinessProbe |

|

TCP |

worker node itself (local traffic, not across nodes) |

10254 |

ingress controller livenessProbe/readinessProbe |